BIA bez tajemnic - jak przeprowadzić analizę wpływu krok po kroku?

Co to jest BIA?

W świecie dynamicznych zmian i rosnących zagrożeń organizacje muszą wiedzieć, co jest dla nich kluczowe, by utrzymać ciągłość działania.

Tu wkracza BIA – Business Impact Analysis, czyli analiza wpływu na biznes. BIA to systematyczny proces identyfikowania krytycznych procesów organizacji oraz oceny, jakie skutki finansowe, operacyjne, prawne

i wizerunkowe wywołałoby ich zakłócenie lub przerwanie. Celem BIA jest określenie priorytetów przywracania działalności po incydencie oraz wskazanie zasobów niezbędnych do zapewnienia ciągłości funkcjonowania.

Jak przeprowadzić ją skutecznie, by zidentyfikować to, co naprawdę musi działać? Wskażę Ci główne działania krok po kroku.

Metodyka BIA - na jakich standardach się opieramy?

W artykule przedstawię Ci metodykę bazującą na uznanych światowych standardach:

- ISO 22317:2015 (ISO 22317) - szczegółowe wytyczne dotyczące planowania i przeprowadzania analizy wpływu na biznes.

-

ISO 22301:2019 (ISO 22301) - wymagania dla systemów zarządzania ciągłością działania (BCMS), podkreślenie znaczenia BIA jako podstawy całego systemu.

-

DRII Professional Practices, v. 2017 (DRII) - najlepsze praktyki związane z odzyskiwaniem działalności i zapewnieniem ciągłości działania.

-

Good Practice Guidelines, v. 2023 (GPG) - praktyczne wskazówki dotyczące prowadzenia BIA, zarządzanie zakłóceniami

i budowa odporności. -

NFPA 1660 - nowy standard zarządzania sytuacjami kryzysowymi, zastępujący NFPA 1600.

Geograficzne zastosowanie standardów

Porównanie standardów BIA

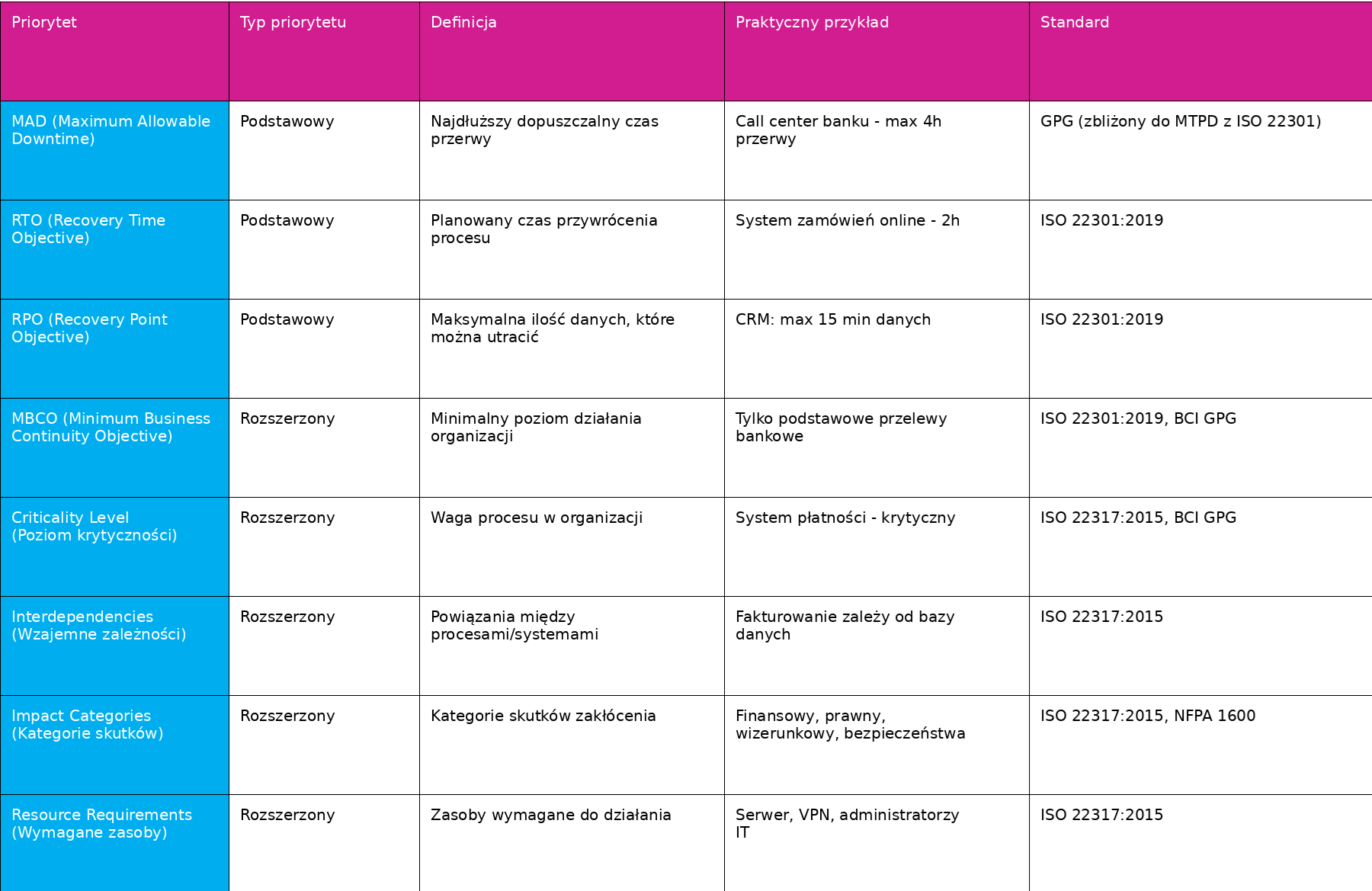

Wskazane kroki i priorytety wynikają bezpośrednio ze wskazanych standardów, zapewniając kompleksowe

i spójne podejście. Poniżej tabela porównawcza wskazująca kluczowe różnice w standardach.

Jak analizujemy wpływ na biznes?

1. Zdefiniuj cel i zakres BIA (ISO 22317:2015, ISO 22301:2019)

Przed rozpoczęciem analizy musisz wiedzieć, dokąd zmierzasz. Określ, jaki jest główny cel Twojej analizy — czy chodzi o całą organizację, czy tylko o wybrane działy lub procesy. Wyznacz jasne granice projektu, aby skupić się na tym,

co najważniejsze i nie rozpraszać zasobów.

2. Zidentyfikuj krytyczne procesy biznesowe (ISO 22317:2015, DRII, GPG BCI)

Zidentyfikuj procesy, które są fundamentem działalności Twojej organizacji. Krytyczny proces to taki, którego zatrzymanie wpływa negatywnie na zdolność do realizacji kluczowych zadań statutowych, kontraktów lub wymagań prawnych.

3. Określ skutki przestojów (ISO 22317:2015, NFPA 1600)

Wyobraź sobie scenariusz, w którym proces krytyczny przestaje działać. Przeanalizuj, jakie konsekwencje poniesie Twoja organizacja: utrata przychodów, kary umowne, utrata reputacji czy zagrożenie życia i zdrowia ludzi. Rzetelna analiza skutków pozwala ocenić skalę ryzyka.

4. Ustal priorytety procesów (ISO 22317:2015, DRII)

Nie wszystkie procesy muszą być przywrócone natychmiast. Określ, które wymagają natychmiastowej reakcji, a które mogą poczekać kilka godzin lub dni. W tabeli poniżej wskażę Ci do tego służą kluczowe parametry:

5. Zidentyfikuj zasoby krytyczne (ISO 22317:2015, GPG BCI)

Każdy proces zależy od zasobów — ludzi, technologii, danych, lokalizacji. Zmapowanie tych zasobów pozwoli skutecznie planować odzyskiwanie i uniknąć przykrych niespodzianek.

6. Przeprowadź analizę ryzyka (ISO 22317:2015, NFPA 1600)

Co może się wydarzyć? Analiza ryzyka pozwala wskazać potencjalne zagrożenia — od cyberataku, przez poważną awarię, aż po klęskę żywiołową. Dzięki temu możesz odpowiednio wcześnie zaplanować działania ochronne.

7. Opracuj rekomendacje i strategie odzyskiwania (ISO 22317:2015, ISO 22301:2019)

Na bazie analizy zasobów, priorytetów i ryzyka przygotuj strategie odzyskiwania działania. To może być tworzenie zapasowych lokalizacji, automatyczne kopie zapasowe czy plany pracy zdalnej.

8. Dokumentuj i aktualizuj BIA (ISO 22317:2015, ISO 22301:2019)

Dokumentacja BIA powinna żyć razem z organizacją. Każda zmiana w procesach, strukturze czy technologii, wpływająca na ciągłość działania, wymaga aktualizacji analizy, by była zawsze aktualnym drogowskazem na wypadek kryzysu.

Nowoczesne podejście do BIA

Obecnie BIA nie ogranicza się już tylko do minimalizowania strat. Skupiamy się także na:

- Zwiększeniu rezyliencji organizacji - czyli zdolności do przetrwania zakłócenia, szybkiej adaptacji i rozwoju mimo wystąpienia zakłóceń, kryzysów czy nieprzewidywalnych zmian.

- Identyfikacji i zarządzaniu zakłóceniami — rozpoznawanie słabych punktów i wąskich gardeł w strukturze operacyjnej.

- Uwzględnianiu czynników ESG (Environmental, Social, Governance)

w procesach BIA.

Podsumowanie

Przeprowadzenie analizy BIA to inwestycja w odporność organizacji. Pozwala zrozumieć, co jest rzeczywiście krytyczne dla przetrwania i sukcesu firmy, a co może poczekać. Przejście przez te 8 kroków pomoże Ci zidentyfikować, co "musi działać" w Twojej organizacji – i przygotować się na każdy scenariusz.

Pamiętaj, że każda organizacja to jak statek na nieprzewidywalnym oceanie — dobrze przygotowana załoga, znajomość krytycznych systemów i gotowość na sztorm pozwolą nie tylko przetrwać burzę, ale nawet obrać kurs ku nowym szansom. BIA to Twój kompas

w tej podróży. Czy Twoja organizacja jest gotowa na najbliższy rejs?

Zainteresował Cię ten temat? Sprawdź też: Cyberhigiena – codzienne nawyki, które chronią Twoje dane, prywatność i spokój

Katarzyna Piasecka Ekspertka cyberbezpieczeństwa | Liderka zespołów i strategii |CSO |Autorka CyberShieldON

Ten blog ma charakter prywatny. Zamieszczane treści wyrażają osobiste poglądy autorów i nie są powiązane z żadną firmą ani instytucją.

© 2025 Wszelkie prawa zastrzeżone.

Strona www stworzona w kreatorze WebWave.